本报记者 何易

只要是贼,就一定会露出马脚。而破案的关键,就在于准确抓住犯罪分子的马脚。

近日,闵行公安分局利用大数据碰撞比对技术,研究、掌握了一名撬车牌贼的行动轨迹,由此迅速侦破一桩敲诈勒索案。

7月23日清晨,还在睡梦中的崔先生接到一个奇怪来电:“如想找回车牌,就加短信里的微信号并打款200元。”将信将疑的他立即起身,走到自己的车前一看——车上悬挂的“皖S”车牌竟然真的不见了!

急于离沪的崔先生马上赶到闵行公安分局纪王派出所报案,却发现原来自己并不是唯一的受害者。短短一天之内,纪王派出所已经接到类似报案不下4起。

警方对案发地一一进行排查后发现,撬车牌贼实施作案的地点均位于闵行与青浦、嘉定的结合部,且专门针对停放在乡间小路或监控盲区的车辆下手,显示出犯罪嫌疑人具有一定的反侦察意识。

没能直接获得有价值的线索,警方又对敲诈信息展开了排查,发现嫌疑人提供的手机及微信均采用实名登记——撬车牌贼应该不会傻到故意留下真实信息吧?果不其然,当侦查员于7月26日找到身份信息指向的大学生马某时,马某表示自己今年6月曾在青浦华新镇一家餐厅吃饭时丢失了身份证。

显然,嫌疑人利用了马某的身份证来绑定微信,收取敲诈所得。侦查员一边重点围绕华新镇开展调查,一边持续关注犯罪嫌疑人的活动情况。截至7月29日,派出所依然每天都能接到三四起报案。

犯罪分子频繁的作案给侦查破案创造了条件。经过大数据碰撞比对,警方发现犯罪嫌疑人经常持马某的身份证出入某网吧,并形成了一个规律:每天20:45进入网吧,至23:45离开——而23:45之后,正是撬车牌的作案时间!

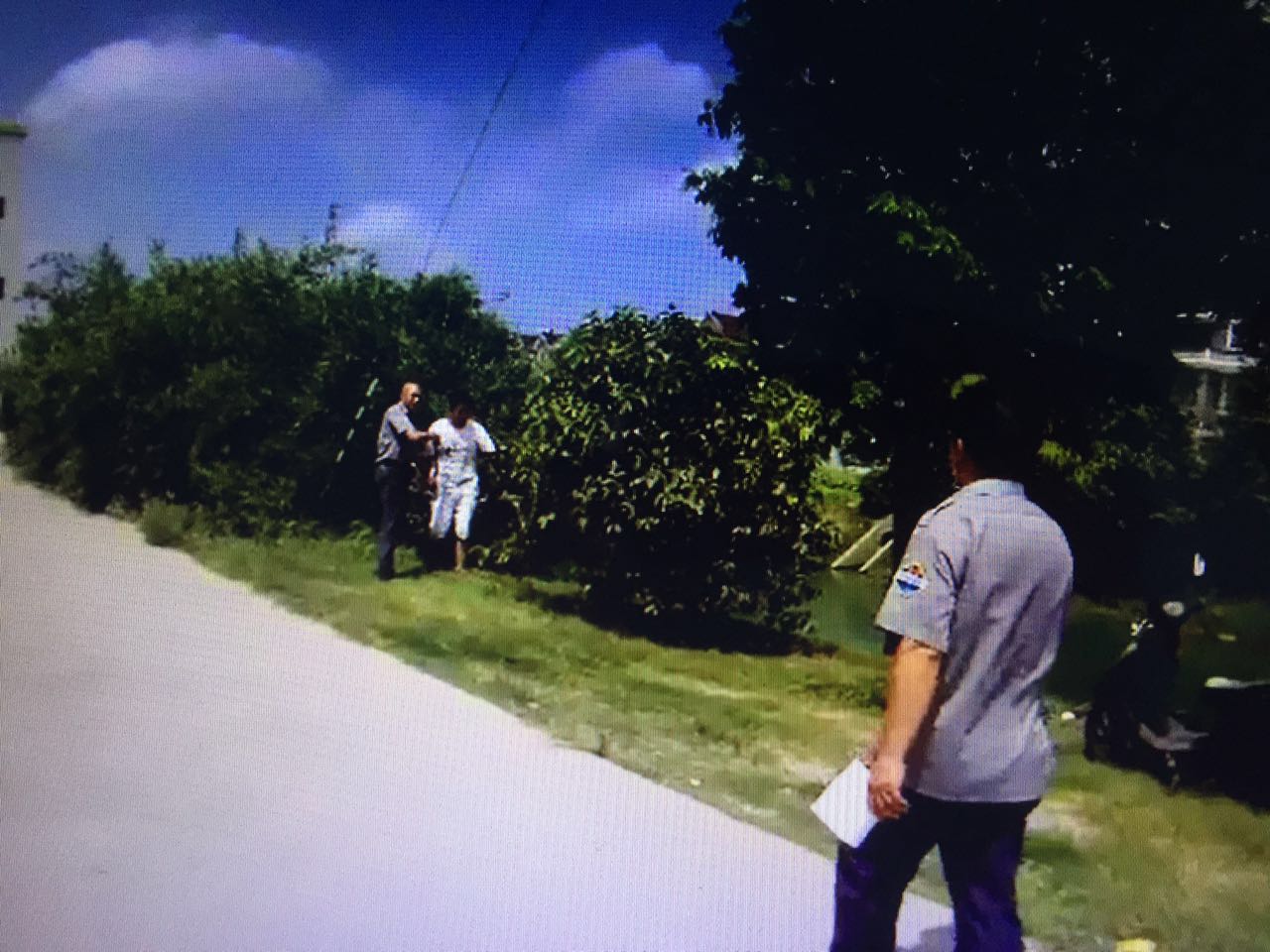

7月31日夜,侦查员们早早进入网吧布控。果然,在预计的时间,一名身穿白色汗衫的男子坐到了一台电脑前。判明身份后,埋伏在四周的侦查员一拥而上将其擒获。

据悉,犯罪嫌疑人叶某虽然年仅25岁,却是惯犯,今年5月才刚刚刑满释放。一周内,他共计作案20余起,获利3000余元。